SSM 로그인 세션 관리

ssm으로 로그인하는 것은 전편에 올렸었다.

SSH를 22번 포트를 열지 않고 쓴다는 것은 꽤 흥미로운 일이지만, 관리를 할 수 없다면 소용없을 것이다.

관제를 하여 더욱 안전하게 사용할 수 있는 방법을 살펴보자.

https://ap-northeast-2.console.aws.amazon.com/systems-manager/session-manager/sessions-history?region=ap-northeast-2

ap-northeast-2.console.aws.amazon.com

전편을 보고 세션을 했다면 저 링크를 클릭했을때 아래와 같은 화면이 나올 것이다.

지금은 열린 세션이 없다.

일단 설정을 열어 몇가지 내용을 수정해보자. (세번째 탭 클릭)

Idle session timeout : 세션 대기 중 몇분 뒤에 종료할 것이냐는 내용인데, 이건 10분이면 안전하다고 한다.

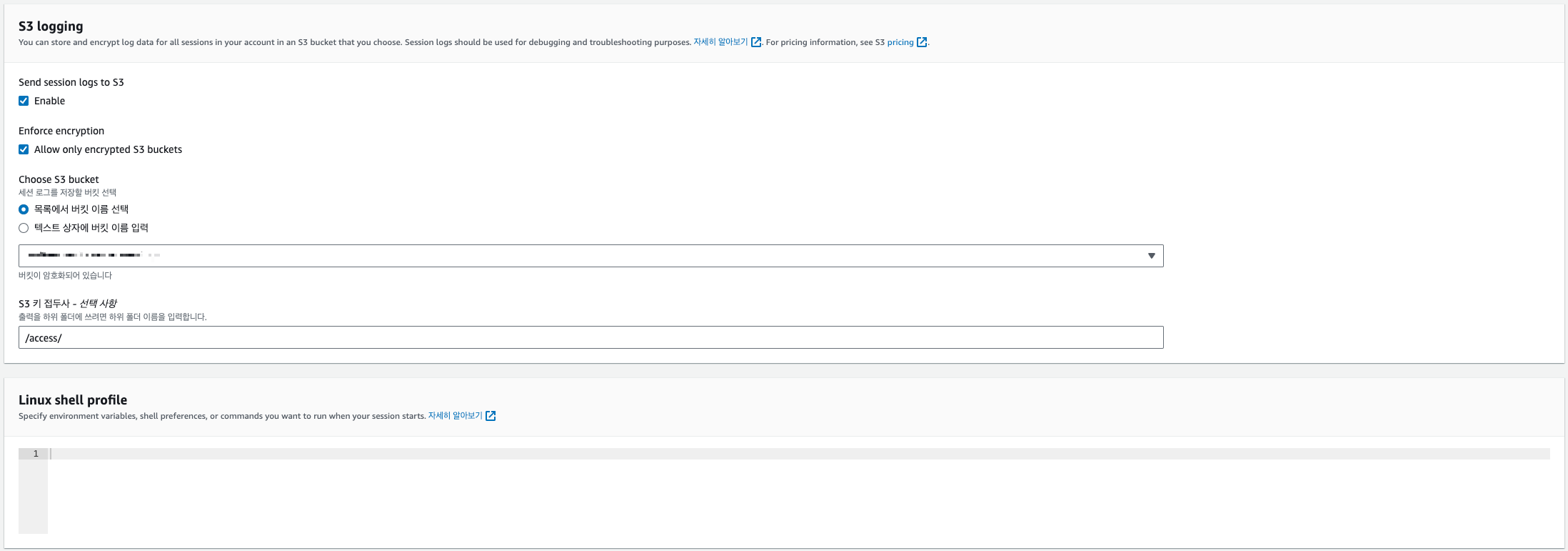

S3에 로깅을 하려면 Send session logs to S3 옵션을 켜고 관련 옵션을 추가한다.

선 실행할 스크립트가 없다면, 그냥 넘어가도 된다.

화면이 휑하다. 만일 누군가가 세션을 열어서 EC2를 만지고 있다면 보였을거다.

그럼 테스트 삼아 서버를 한대 띄워서 테스트해야 할 것 같다.

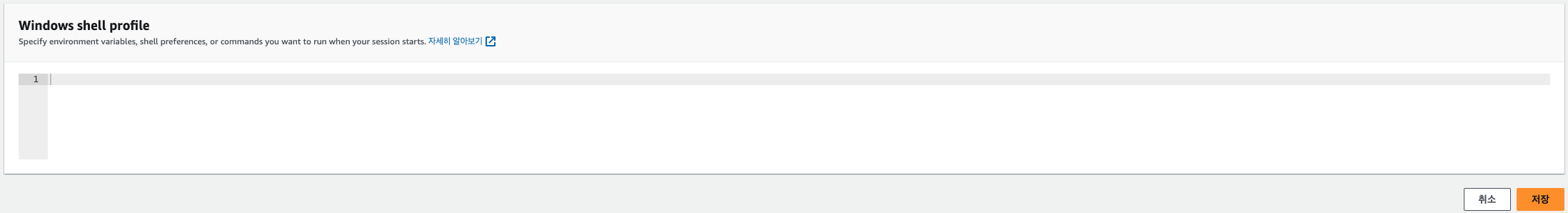

서버 한개를 골라서 들어가 본다.

내가 열어둔 세션이 잘 보이는 중이다.

알수 없는 유저거나, 비정상 접속으로 판단되면 세션을 강제로 닫을 수 있다.

이런... 세션이 닫혀버렸다.

세션 기록을 보면 어떤 IAM에서 세션을 열었는지, 시작과 종료는 언제인지를 볼 수 있다.

장점

- 보안을 위한 로깅 활동

- 비인가 접근시 강제로 세션 종료 가능

- 비인가 접근 ID 감지

단점

- 단점은 대체 뭐지??